|

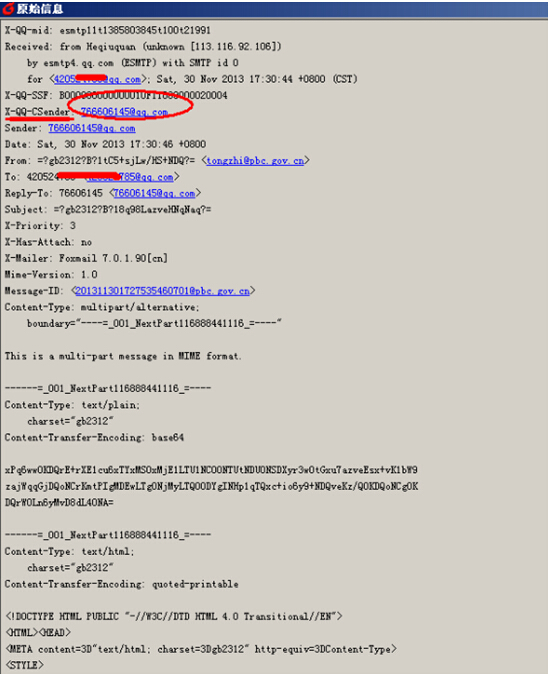

垃圾邮件与反垃圾引擎的斗争一向是“魔高一尺道高一丈”,垃圾邮件花样繁多,往往令人防不胜防,但U-Mail邮件系统以不变应万变,任凭垃圾邮件兴风作浪,我“稳坐钓鱼台”,将之统统消灭。最近有用户向我们反馈偶尔会收到自己发给自己的邮件,百思不得其解,明明自己并没有这样操作,何以如此?U-Mail的技术工程师们研究后认为:这亦是垃圾邮件的变种,一般是由垃圾邮件制造者伪造邮件头信息而成。我们把这现象称为“反向散射”。 “反向散射”的意思是:用户并未给某个地址发送邮件,但垃圾邮件制造者假装用户曾发送过,于是便给用户回馈一封响应邮件,用户收到此类响应邮件后当然莫名其妙了。在垃圾邮件或携带病毒的发送邮件中包含伪造的“返回路径”地址即可实现“反向散射”。垃圾邮件制造者借助“反向散射”将成千上万的假投递状态通知、假期和出差通知邮件、自动回复等寄给用户,最终挤爆收件箱,严重的使系统瘫痪。 那么该如何预防呢?U-Mail邮件服务器刘工告诉我们,遵循如下步骤进行设置可有效解决: 1.打开该邮件的源码查看sender,在“邮件头信息”中找到auth sender:

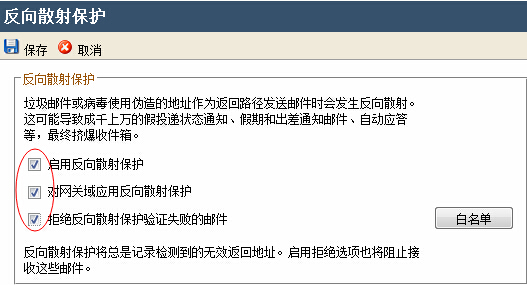

2.确定它们是非法发送过来的垃圾邮件后,登录系统管理后台——“安全”——“其他”——“反向散射保护”,勾选开启:

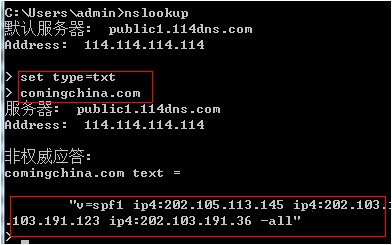

3.再登录域名管理后台,添加SPF记录,添加完后按下面的步骤测试下:

SPF通过向某个邮件服务器的DNS入口中添加一个TXT的记录来进行工作。任何得到授权以该域的名义发送电子邮件的人所作行为的详细信息,都记录在SPF中,能查到。 当SPF发觉电子邮件服务器收到了电子邮件时,它就会在发送者的地址中进行DNS的查找,以便确定是否存在有可供其使用的SPF记录?随后它会把电子邮件的标题与SPF记录进行比较,查看该电子邮件是否真正地来源于SPF中所记录的服务器?如果不是,那么接收方的服务器将采取适合的行动(这种行动是能够增加该邮件垃圾程度分数之方法的一种,以便最终将其完全阻止)。 事实上,U-Mail的反垃圾邮件一直手段丰富,不仅只有上述两个相关设置,还有垃圾邮件过滤器中的各项设置,DNS-BL相关等!U-Mail独有的“热点”技术和第四代基于行为识别的反垃圾引擎在保守设置下能过滤98%以上的垃圾邮件,U-Mail的反垃圾实验室有全球最大的垃圾邮件代码库,协同国际顶级反垃圾厂商在全球范围内共同放置了数百个热点动态跟踪垃圾邮件。正是在诸多措施综合作用下,U-Mail企业邮件系统才能为客户提供一份安全、满意、放心。

|