配置基于PPTP模式的站点到站点的VPN连接

前言:首先感谢Thomas Shinder,由于没有足够的环境,过去我从来没有配置过站点到站点的VPN连接,这次试验也是屡战屡败。在Tom的鼓励下,我决定再试验一次,幸运的是,这次我终于成功了,可惜,还只是基于PPTP模式。这篇文章让我写的很辛苦,如果转载的兄弟还有点良心的话,记得保留原出处和作者。

过去看了很多的资料,包括微软的和ISAServer.org的,但是对基于站点到站点的VPN连接一直没有很详细的说明,于是经过多次试验,总算成功的配置了了基于PPTP模式的VPN连接。其实,这个连接设置的唯一重点就是允许远程站点拨入的用户账户必须和本地设置的远程VPN网络名字相同,并且此账户具有拨入权限。

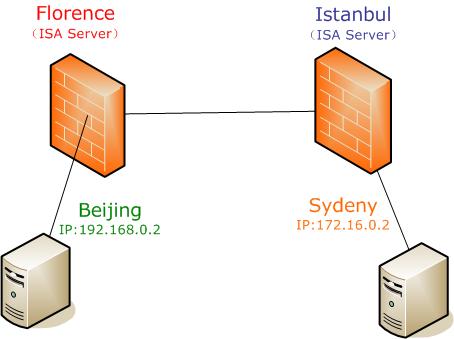

下图是我的试验网络,此试验不涉及DNS名字解析,各主机的DNS服务器均设置为空:

各主机的TCP/IP设置为:

Florence

External:

- IP:61.139.0.1/24

- DG:61.139.0.1

Internal:

- IP:192.168.0.1/24

- DG:None

Beijing

- IP:192.168.0.2/24

- DG:192.168.0.1

Istanbul

External:

- IP:61.139.0.2/24

- DG:61.139.0.1

Internal:

- IP:172.16.0.1/24

- DG:None

Sydney

- IP:172.16.0.2/24

- DG:172.16.0.1

在此试验中,我们将在Florence和Istanbul之间建立一个基于PPTP的站点到站点的VPN连接,由Florence向Istanbul进行请求拨号,步骤如下:

- 在Florence上建立远程站点;

- 在Florence上建立此远程站点的网络规则;

- 在Florence上建立此远程站点的访问规则;

- 在Istanbul上建立远程站点;

- 在Istanbul上建立此远程站点的网络规则;

- 在Istanbul上建立此远程站点的访问规则;

- 在Istanbul上为远程站点的拨入建立用户;

- 测试VPN连接;

一、在Florence上建立远程站点

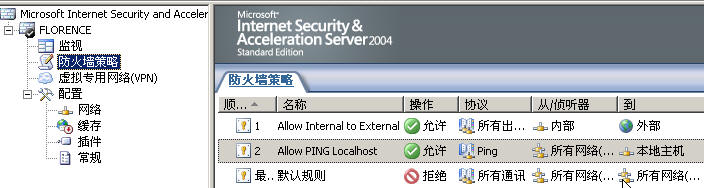

我们已经安装和配置好了ISA Server 2004,并且设置好了IP地址。如图,在ISA Server 2004我们允许了内部到外部的所有访问、所有网络到本地主机的Ping(便于测试)。

在Beijing上,是可以Ping通Istanbul的。

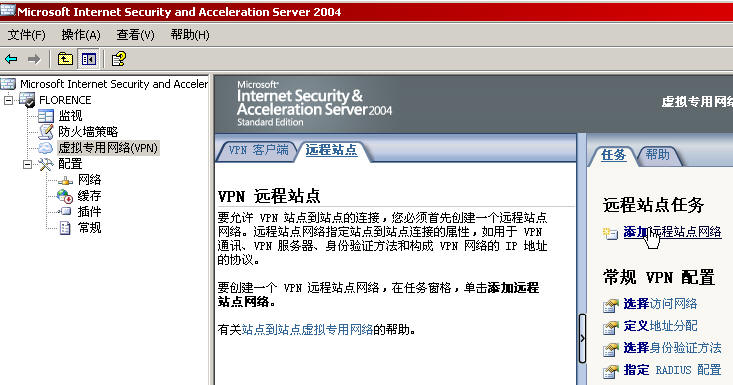

打开ISA Server 2004控制台,点击虚拟专用网络,点击右边任务面板中的添加远程站点网络;

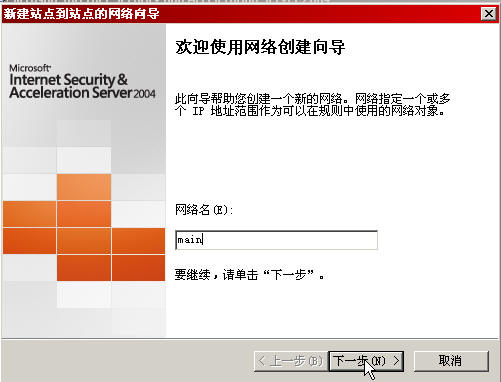

在欢迎使用网络创建向导页,输入远程站点的名字,在此我命名为main,点击下一步;

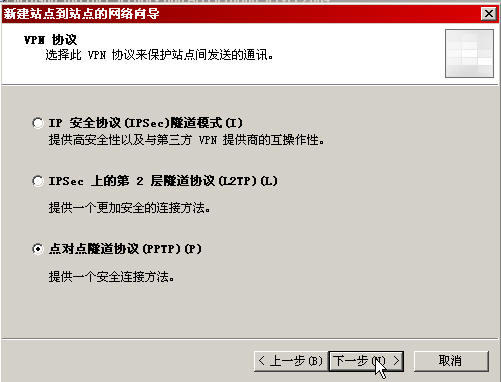

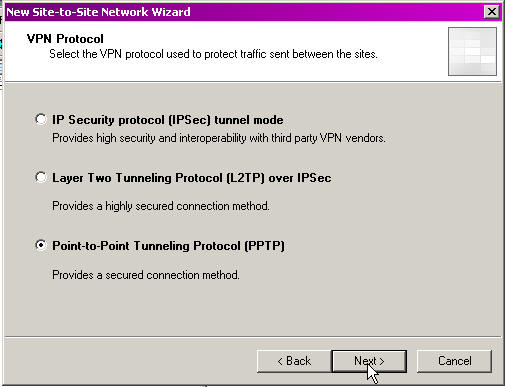

在VPN协议页,选择点对点隧道协议(PPTP),点击下一步;

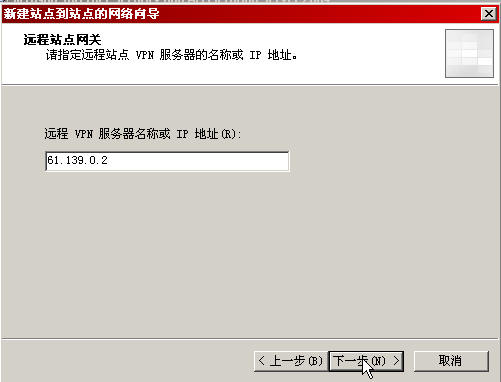

在远程站点网关页,输入远程VPN网关的名称或IP地址,如果输入名称,确保可以正确解析,在此我们输入Istanbul的外部IP地址61.139.0.2,点击下一步;

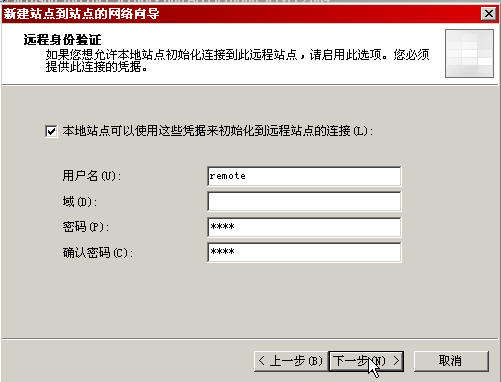

在远程身份验证页,勾选本地站点可以使用这些凭据来初始化到远程站点的连接(这样可以让内部用户进行请求拨号来主动连接远程VPN站点),然后输入远程VPN网关上具有拨号权限的对应远程站点的用户名和密码,注意,这个用户名必须和远程VPN网关上设置的远程站点的名字相同,我们等下会在Istanbul上建立,在此先输入用户remote和对应的密码,点击下一步继续;

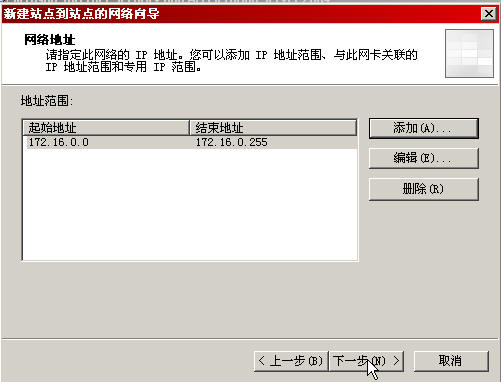

在本地身份验证页,点击下一步;在网络地址页,点击添加输入远程子网的IP地址范围,在此我输入172.16.0.0和172.16.0.255,点击确定后,点击下一步继续;

在正在完成新建网络向导页,点击完成,此时,远程站点就建立好了。

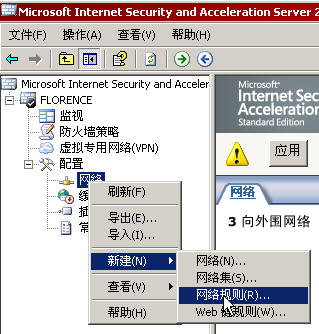

二、在Florence上建立此远程站点的网络规则

接下来,我们需要建立一条网络规则,为远程站点和内部网络间的访问定义路由关系。右击配置下的网络,然后点击新建,选择网络规则;

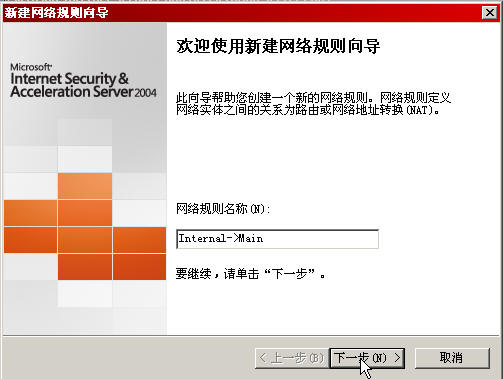

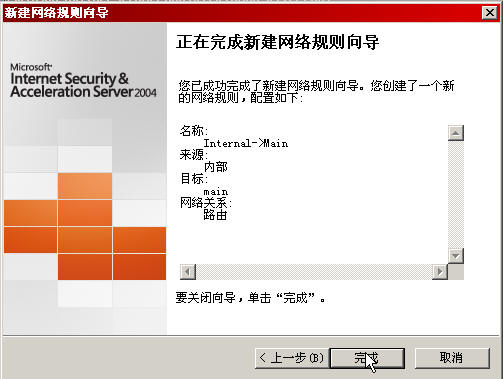

在新建网络规则向导页,输入规则名字,在此我命名为Internal->Main,点击下一步;

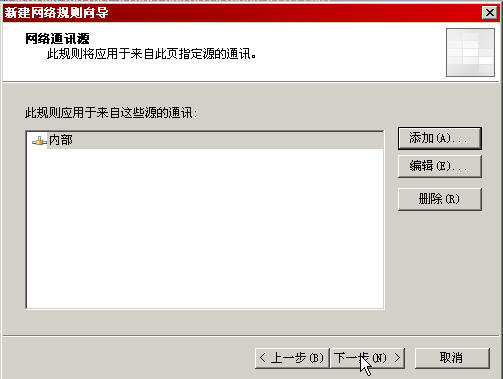

在网络通讯源页,点击添加,选择网络目录下的内部,点击下一步;

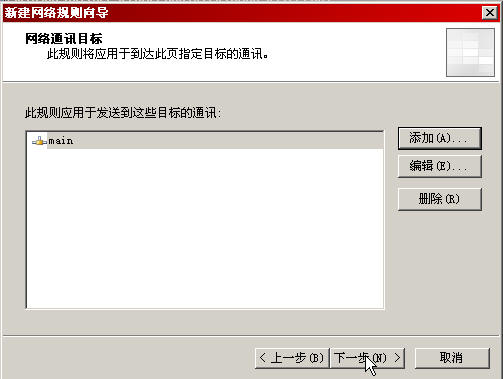

在网络通讯目标页,点击添加,选择网络目录下的main,点击下一步;

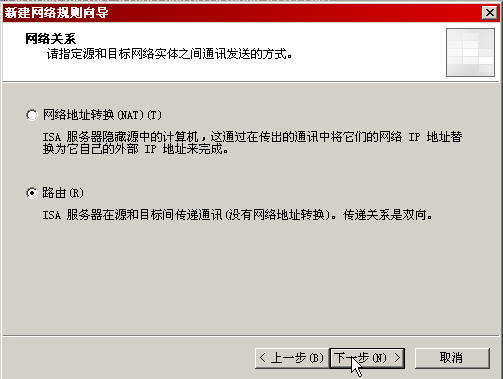

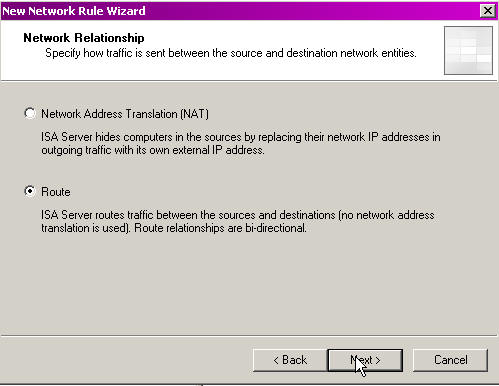

在网络关系页,选择路由,然后点击下一步;

在正在完成新建网络规则向导页,点击完成;

三、在Florence上建立此远程站点的访问规则

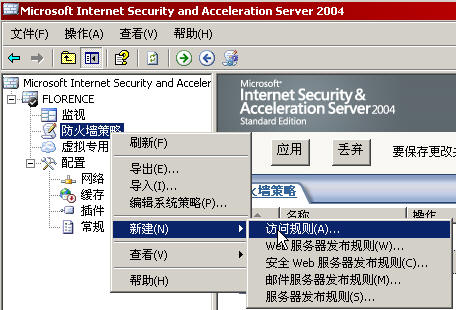

现在,我们需要为远程站点和内部网络间的互访建立访问规则,右击防火墙策略,选择新建,点击访问规则;

在欢迎使用新建访问规则向导页,输入规则名称,在此我命名为Allow

Internal to Main and Main to Internal,点击下一步;

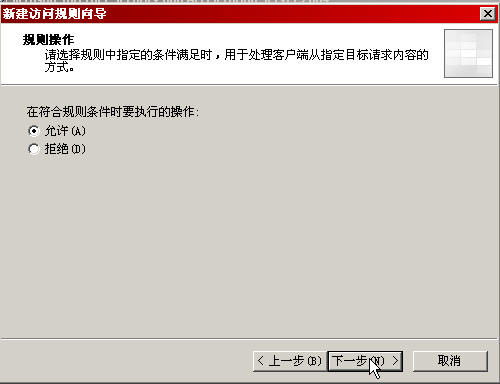

在规则操作页,选择允许,点击下一步;

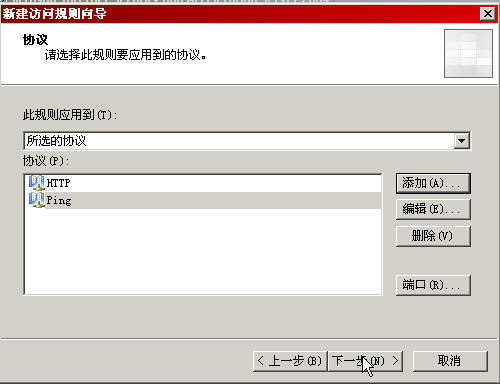

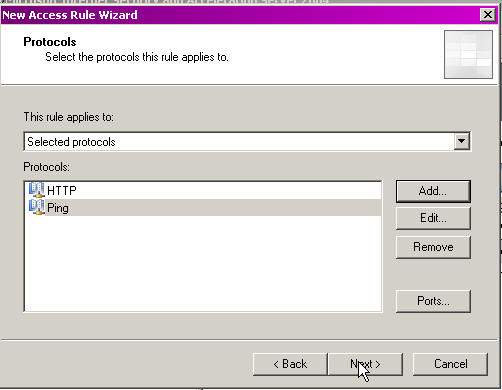

在协议页,选择所选的协议,然后添加HTTP和Ping,点击下一步;

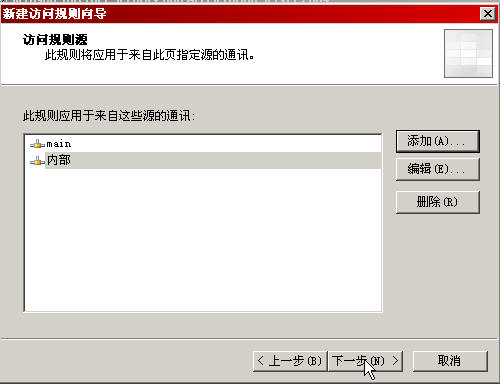

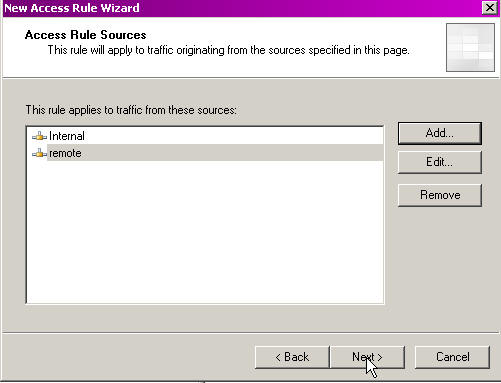

在访问规则源页,点击添加,选择网络目录下的main和内部,点击下一步;

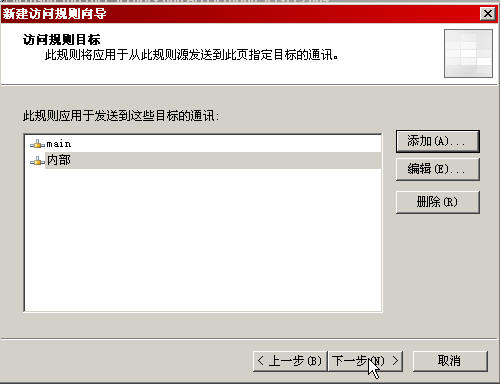

在访问规则目标页,点击添加,选择网络目录下的main和内部,点击下一步;

在用户集页,接受默认的所有用户,点击下一步;在正在完成新建访问规则向导页,点击完成;

最后,点击应用以保存修改和更新防火墙设置。

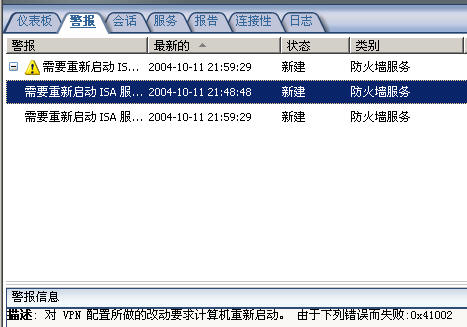

注意,此时在警报里面有提示,需要重启ISA服务器,所以,我们需要重启Florence计算机,至此,Florence上的设置就完成了。

四、在Istanbul上建立远程站点

(Istanbul是英文的操作系统,安装的是英文版的ISA Server 2004,我仍用中文来解释)

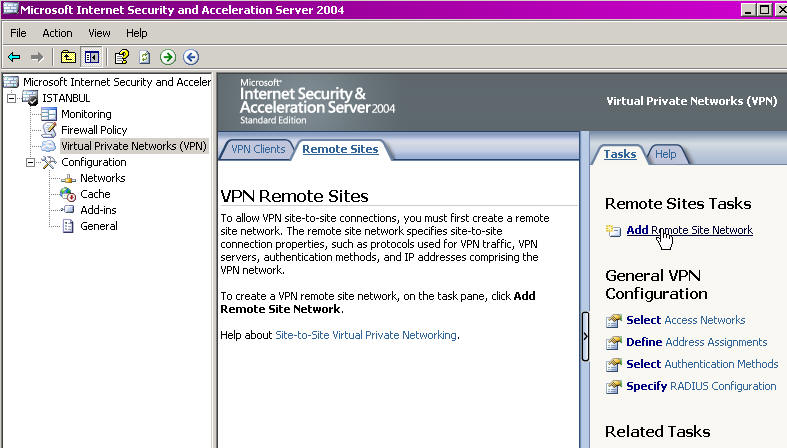

在Istanbul上,打开ISA Server 2004控制台,点击虚拟专用网络,点击右边任务面板中的添加远程站点网络;

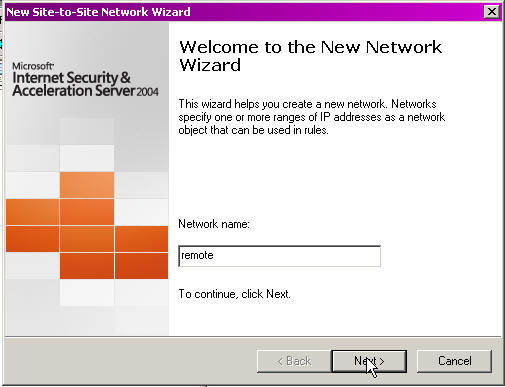

在欢迎使用网络创建向导页,输入远程站点的名字,在此我命名为Remote,点击下一步;

在VPN协议页,选择点对点隧道协议(PPTP),点击下一步;

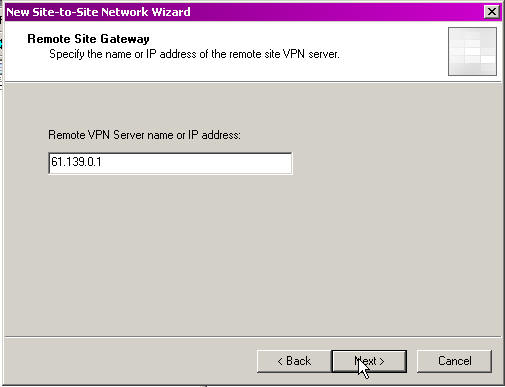

在远程站点网关页,输入远程VPN网关的名称或IP地址,如果输入名称,确保可以正确解析,在此我们输入Florence的外部IP地址61.139.0.1,点击下一步;

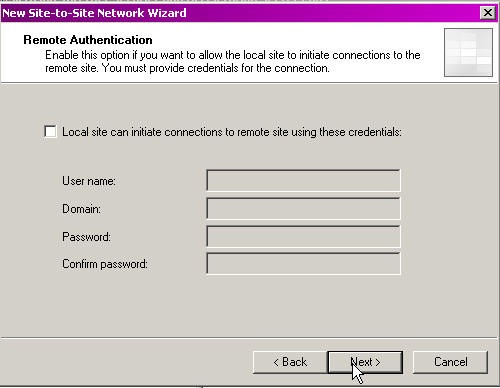

在远程身份验证页,接受默认的设置,点击下一步继续;

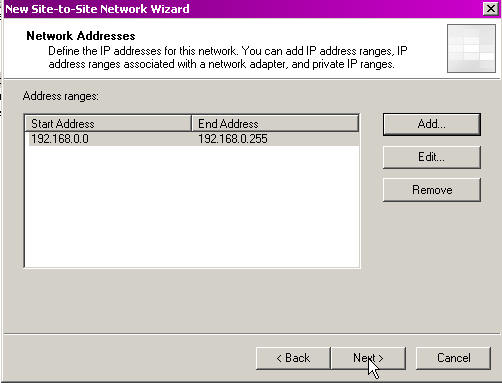

在本地身份验证页,点击下一步;在网络地址页,点击添加输入远程子网的IP地址范围,在此我输入192.168.0.0和192.168.0.255,点击确定后,点击下一步继续;

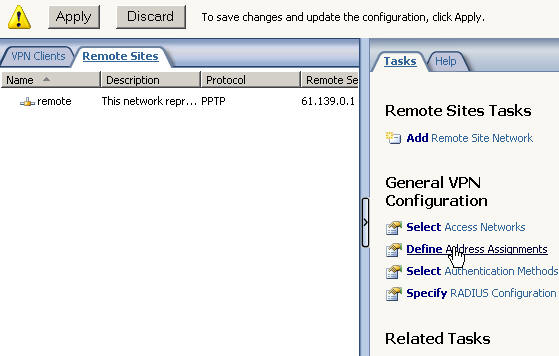

在正在完成新建网络向导页,点击完成。由于此站点是接受远程站点的拨入请求,所以,我们还需要为它配置地址分配,以便它为拨入的远程VPN网关分配IP地址。

点击通用VPN属性设置下的定义地址分配链接,

在弹出的VPN属性设置的地址分配中,选择静态地址池,点击添加,输入用于分配的IP段,只要是不和任何非外部网络冲突的子网均可。在此我输入192.168.3.1到192.168.3.254,点击两次确定。此时,远程站点就建立好了。

五、在Istanbul上建立此远程站点的网络规则

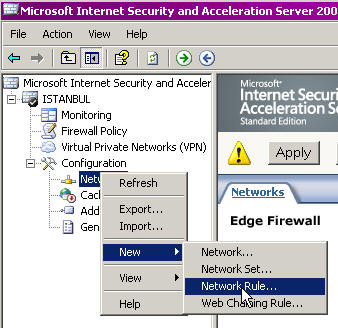

接下来,我们需要建立一条网络规则,为远程站点和内部网络间的访问定义路由关系。右击配置下的网络,然后点击新建,选择网络规则;

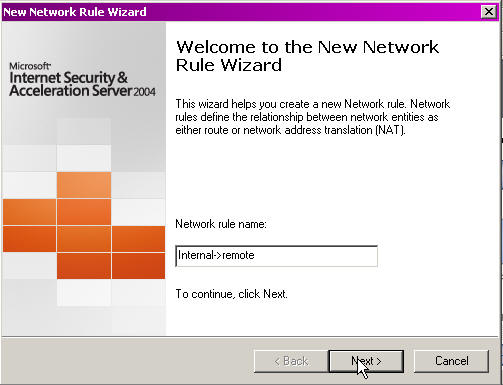

在新建网络规则向导页,输入规则名字,在此我命名为Internal->remote,点击下一步;

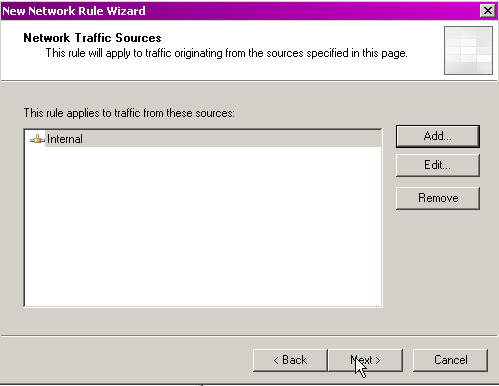

在网络通讯源页,点击添加,选择网络目录下的内部,点击下一步;

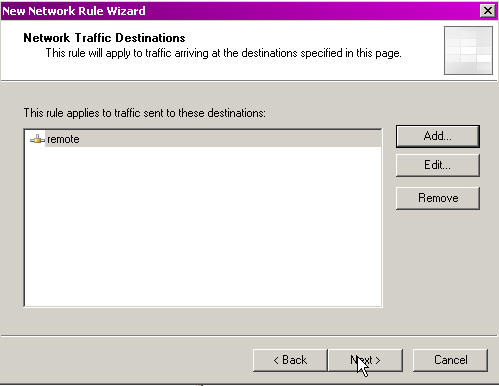

在网络通讯目标页,点击添加,选择网络目录下的remote,点击下一步;

在网络关系页,选择路由,然后点击下一步;

在正在完成新建网络规则向导页,点击完成;

六、在Istanbul上建立此远程站点的访问规则

现在,我们需要为远程站点和内部网络间的互访建立访问规则,右击防火墙策略,选择新建,点击访问规则;

在欢迎使用新建访问规则向导页,输入规则名称,在此我命名为Allow

Internal to remote and remote to Internal,点击下一步;

在规则操作页,选择允许,点击下一步;

在协议页,选择所选的协议,然后添加HTTP和Ping,点击下一步;

在访问规则源页,点击添加,选择网络目录下的remote和内部,点击下一步;

在访问规则目标页,点击添加,选择网络目录下的remote和内部,点击下一步;

在用户集页,接受默认的所有用户,点击下一步;在正在完成新建访问规则向导页,点击完成;

最后,点击应用以保存修改和更新防火墙设置。

注意,此时在警报里面有提示,需要重启ISA服务器,所以,我们需要重启Istanbul计算机。

七、在Istanbul上为远程站点的拨入建立用户

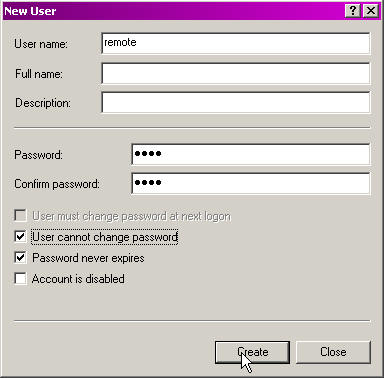

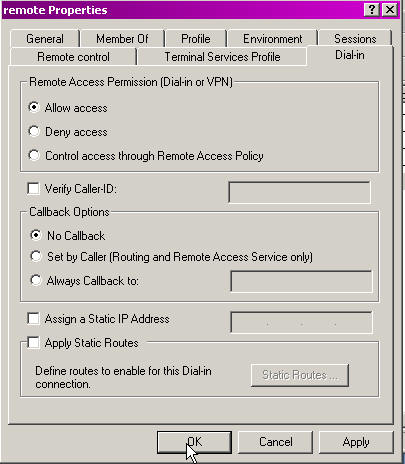

在重启Istanbul后,以管理员身份登录,在我的电脑上点击右键,选择管理,然后在本地用户和组里面,右击用户,选择新用户,注意,这个VPN拨入用户的名字一定要和远程站点的名字一致,在此是remote,输入密码,勾选用户不能修改密码和密码永不过期,取消勾选用户必须在下次登录时修改密码,点击创建;

右击此用户,选择属性;在用户属性的拨入标签,选择允许访问,点击确定。

此时,用户建立就完成了。一定要注意,这个用于远程VPN网关拨号的用户的名字要和本地远程站点的名字相同。

八、测试VPN连接

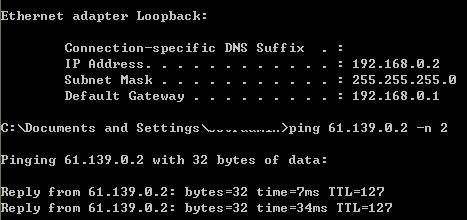

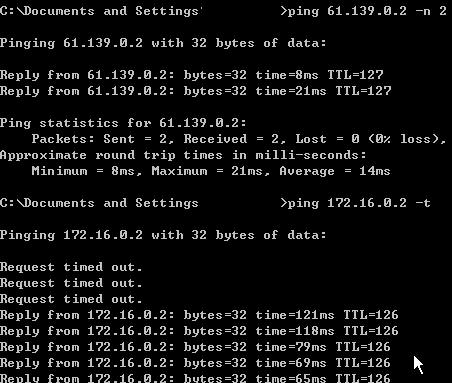

现在,我们来测试这个请求拨号的站点到站点的VPN连接,我们在Beijing上Ping

172.16.0.2,结果如下:

虽然前面三个Ping超时,但是很快就有的回应(请求拨号需要时间进行连接的初始化)。

我们再通过HTTP来访问,访问成功。

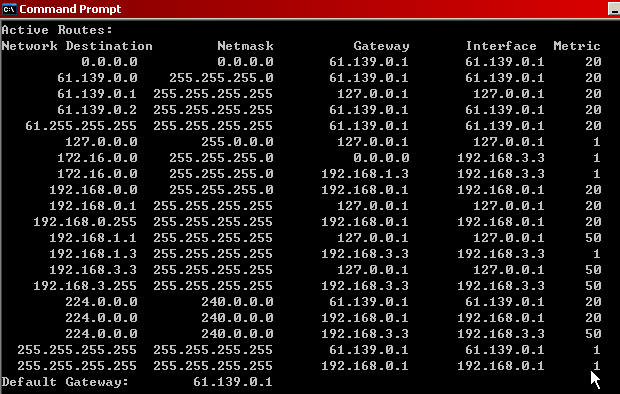

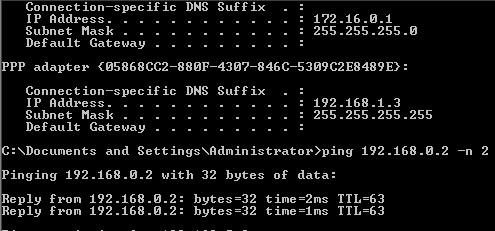

此时,在Florence上运行ipconfig,你可以看见它从远程VPN网关获得了一个IP地址192.168.3.3;

路由表中也有了远程子网172.16.0.0的对应路由;

我们现在再到Istanbul看看,我们试试Ping远程子网192.168.0.2,经测试,是可以访问的。

到此,这个试验就成功结束了。

| 自由广告区 |

| 分类导航 |

| 邮件新闻资讯: IT业界 | 邮件服务器 | 邮件趣闻 | 移动电邮 电子邮箱 | 反垃圾邮件|邮件客户端|网络安全 行业数据 | 邮件人物 | 网站公告 | 行业法规 网络技术: 邮件原理 | 网络协议 | 网络管理 | 传输介质 线路接入 | 路由接口 | 邮件存储 | 华为3Com CISCO技术 | 网络与服务器硬件 操作系统: Windows 9X | Linux&Uinx | Windows NT Windows Vista | FreeBSD | 其它操作系统 邮件服务器: 程序与开发 | Exchange | Qmail | Postfix Sendmail | MDaemon | Domino | Foxmail KerioMail | JavaMail | Winwebmail |James Merak&VisNetic | CMailServer | WinMail 金笛邮件系统 | 其它 | 反垃圾邮件: 综述| 客户端反垃圾邮件|服务器端反垃圾邮件 邮件客户端软件: Outlook | Foxmail | DreamMail| KooMail The bat | 雷鸟 | Eudora |Becky! |Pegasus IncrediMail |其它 电子邮箱: 个人邮箱 | 企业邮箱 |Gmail 移动电子邮件:服务器 | 客户端 | 技术前沿 邮件网络安全: 软件漏洞 | 安全知识 | 病毒公告 |防火墙 攻防技术 | 病毒查杀| ISA | 数字签名 邮件营销: Email营销 | 网络营销 | 营销技巧 |营销案例 邮件人才:招聘 | 职场 | 培训 | 指南 | 职场 解决方案: 邮件系统|反垃圾邮件 |安全 |移动电邮 |招标 产品评测: 邮件系统 |反垃圾邮件 |邮箱 |安全 |客户端 |