配置策略禁止139/445端口连接

也许大家都知道网上有些扫描器如letmein.exe,whoisadmin.exe等,是通过TCP的139和445端口来获取一些计算机相关信息,如计算机的名称,管理员帐号。这样便可以通过相应的攻击工具进行入侵了。当知道了管理员的帐号后,可以猜测或暴力破解其密码来获得计算机的控制权。怎么办呢?利用win2000自身的策略设置,就能解决。我们采取对本地安全设置里的"IP安全设置,在本地机器" 来进行设置,禁止TCP的139/445连接。

一、基本原理

SMB(Server Message Block) Windows协议族,用于文件和打印共享服务。NBT(NetBIOS over TCP/IP) 使用137(UDP), 138(UDP) and 139 (TCP)来实现基于TCP/IP的NETBIOS网际互联。

在Windows NT中SMB基于NBT实现。 而在Windows2000中,SMB除了基于NBT的实现,还有直接通过445端口实现。 当Win2000(允许NBT)作为client来连接SMB服务器时,它会同时尝试连接139和445端口,如果445端口有响应,那么就发送RST包给139端口断开连接,以455端口通讯来继续.当445端口无响应时,才使用139端口。当Win2000(禁止NBT)作为client来连接SMB服务器时,那么它只会尝试连接445端口,如果无响应,那么连接失败。(注意可能对方是NT4.0服务器。) 如果win2000服务器允许NBT, 那么UDP端口137, 138, TCP 端口 139, 445将开放。 如果 NBT 被禁止, 那么只有445端口开放。

二、实战操作

简单的原理就这些了,那如何实现呢?方法如下

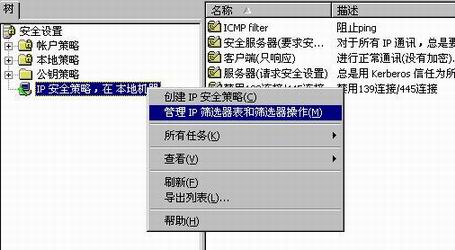

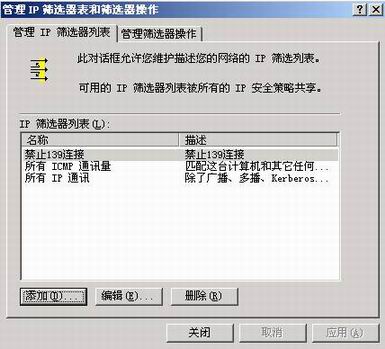

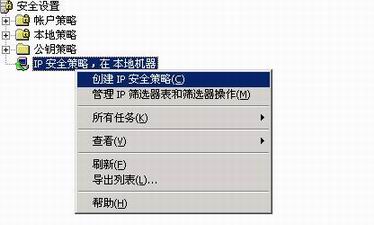

1. 通过对开始->设置->控制面版->管理工具 -> 本地安全策略 ->(鼠标右击)IP安全策略,在本地机器。点击"管理IP筛选器表和筛选器操作",如图1所示。

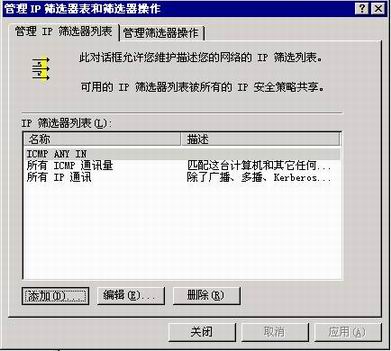

2.在"管理IP筛选器列表"选项卡上点击"添加"。

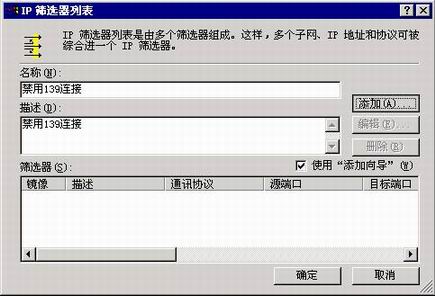

3.弹出"IP筛选器列表"窗口。

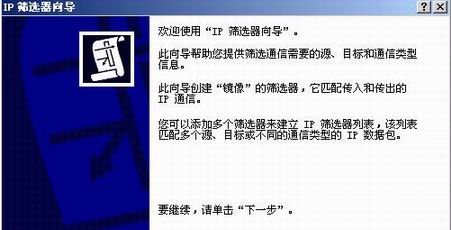

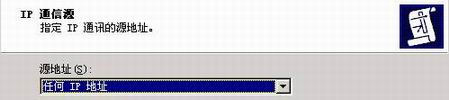

5.到"指定IP源地址"窗口,在"源地址"中选择"任何IP地址",点击下一步。

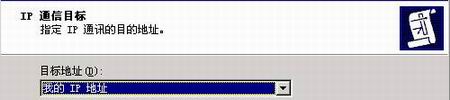

6.在"IP通信目标"的"目标地址"选择"我的IP地址",点击下一步。

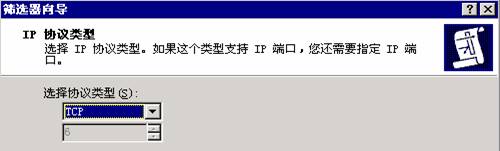

7.在"IP协议类型"的"选择协议类型"选择"TCP",点击下一步。

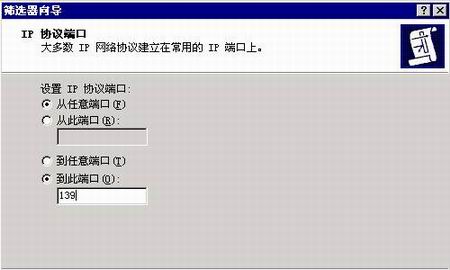

8.在"筛选器向导"的"设置IP协议端口"里第一栏为"从任意端口",第二栏为"到此端口"并添上"139",点击下一步。

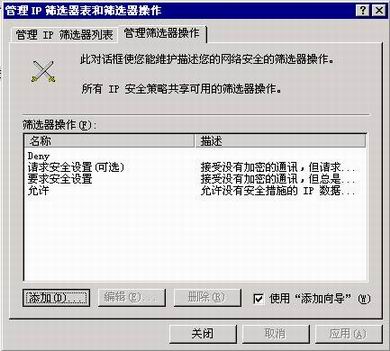

10.选择"管理筛选器操作"选项卡点击"添加"。

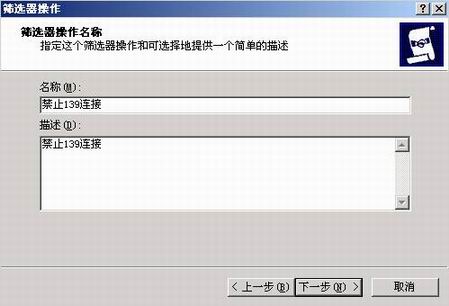

11.同样会出现一个"筛先器操作向导"的窗口,点击"下一步",在"名称"里添上"禁用139连接"。

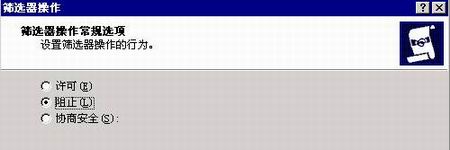

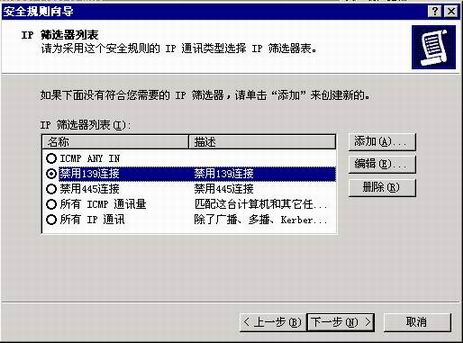

12.按"下一步",并选择"阻止",再按"下一步"。

点击"完成"和"关闭"。

到这里"禁止139连接"的策略算是制定好了。不用多说了,禁用445端口的"筛选器列表"和"筛选器操作"的添加是和"禁止139连接"的方法一样的! 有一点,是需要注意的在添加139和445的筛选器操作时,不能为了省事用同一个"阻止"筛选器操作,这样制定出的规则将无法使用。

13.当禁止139/445的操作都完成后,回到"IP安全策略,在本地机器" ,通过右击创建"IP安全策略"

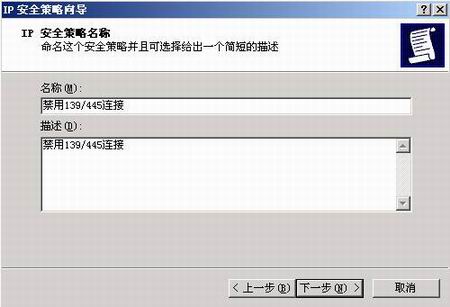

14.会出现一个"IP安全策略向导"的窗口,直接点击"下一步",在"名称"添入"禁用139/445连接",一直点击"下一步"到"完成"。

14.会出现一个"IP安全策略向导"的窗口,直接点击"下一步",在"名称"添入"禁用139/445连接",一直点击"下一步"到"完成"。

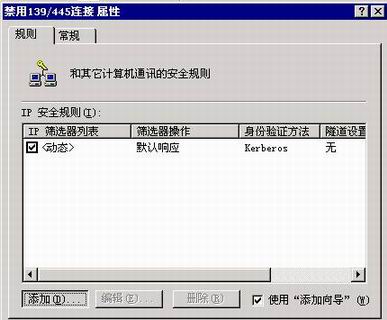

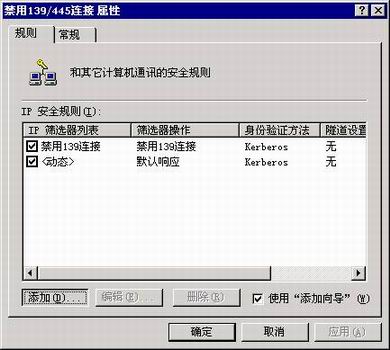

15.在"禁用139/445连接 属性"里点击"添加"。

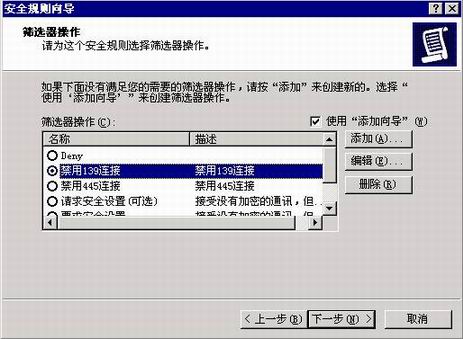

16.会出现一个"安全规则向导"窗口,一直点击"下一步"到"IP筛选器列表"选择"禁用139连接",点击"下一步"。

17.在"筛选器操作"选择"禁用139连接",点击"下一步",接着点去"完成"和"确定"。

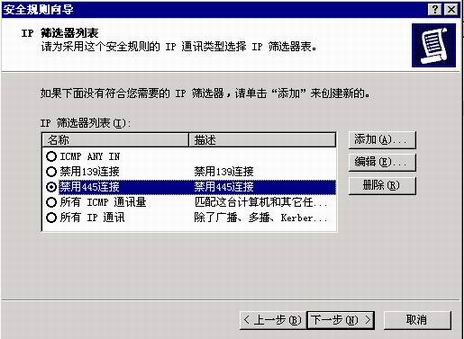

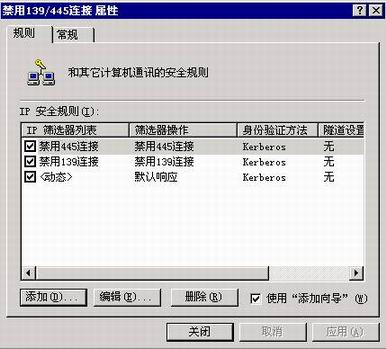

18. 此时,可以通过"添加"将禁用445端口的筛选器列表和操作也加进去。

19.接着是一直点击"下一步",到"IP筛选器列表",选择"禁用445连接",点击"下一步"。

21.最后,将我们刚才配置好的"禁用139/445连接"的安全策略指派即可。大功告成啦!

当然,如果你已有了自己的策略或使用系统自代的策略也是可以通过添加规则的方法来实现禁用139/445的目的,但创建"IP筛选器列表"和"管理筛选器操作"是一定要作的。同理你也可以通过IP安全设置里,对ICMP进行策略的制定,限制ping工具的使用。现用在用letmein之类的扫描器再试试吧!

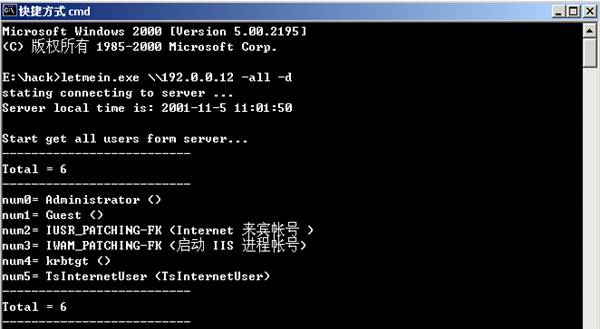

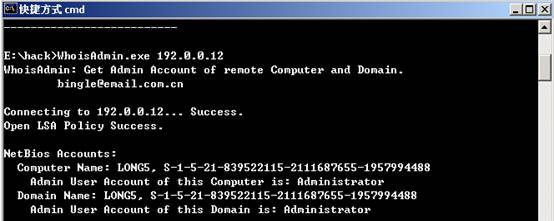

附:这是未作禁用139/445策略时,用letmein.exe和whoisadmin.exe的探测结果,如下图:

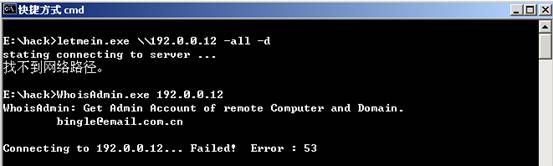

作过禁用139/445策略后的探测结果就变成了这样,如下图:

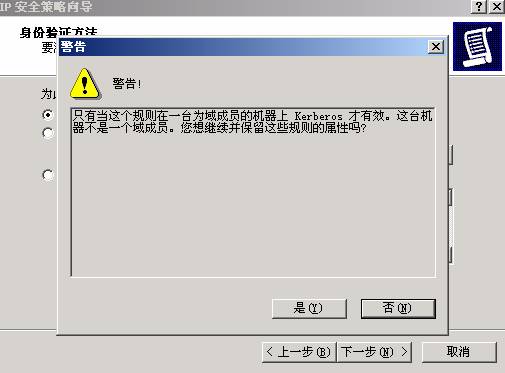

注:以上的测试是在域控制器上作的,如果不是的话,在2000server上操作的过程中会有如下的提示:

| 自由广告区 |

| 分类导航 |

| 邮件新闻资讯: IT业界 | 邮件服务器 | 邮件趣闻 | 移动电邮 电子邮箱 | 反垃圾邮件|邮件客户端|网络安全 行业数据 | 邮件人物 | 网站公告 | 行业法规 网络技术: 邮件原理 | 网络协议 | 网络管理 | 传输介质 线路接入 | 路由接口 | 邮件存储 | 华为3Com CISCO技术 | 网络与服务器硬件 操作系统: Windows 9X | Linux&Uinx | Windows NT Windows Vista | FreeBSD | 其它操作系统 邮件服务器: 程序与开发 | Exchange | Qmail | Postfix Sendmail | MDaemon | Domino | Foxmail KerioMail | JavaMail | Winwebmail |James Merak&VisNetic | CMailServer | WinMail 金笛邮件系统 | 其它 | 反垃圾邮件: 综述| 客户端反垃圾邮件|服务器端反垃圾邮件 邮件客户端软件: Outlook | Foxmail | DreamMail| KooMail The bat | 雷鸟 | Eudora |Becky! |Pegasus IncrediMail |其它 电子邮箱: 个人邮箱 | 企业邮箱 |Gmail 移动电子邮件:服务器 | 客户端 | 技术前沿 邮件网络安全: 软件漏洞 | 安全知识 | 病毒公告 |防火墙 攻防技术 | 病毒查杀| ISA | 数字签名 邮件营销: Email营销 | 网络营销 | 营销技巧 |营销案例 邮件人才:招聘 | 职场 | 培训 | 指南 | 职场 解决方案: 邮件系统|反垃圾邮件 |安全 |移动电邮 |招标 产品评测: 邮件系统 |反垃圾邮件 |邮箱 |安全 |客户端 |