Windows2008和Vista组策略的新特性

出处:技术中国 作者:zhangbin 时间:2007-11-10 13:36:42

原文地址:

http://www.windowsnetworking.com/articles_tutorials/Group-Policy-Extensions-Windows-Vista-Windows-Server-2008-Part1.html

自从windows 2000 server,主要是靠组策略机制来管理的安全windows网络.几年来,我倒觉得有组策略需要扩展,因为有很多方面根本无法用组策略来控制.所幸的是,微软也承认组策略的相关缺陷,并已在Windows2008彻底修改组策略.在这一系列文章,我将讨论一些新的组策略.如果你曾经使用过组策略,在过去,你知道有很多组策略设置集成在操作系统仲.很难对组策略进行扩展。对于组策略的数字我很难给你一个确切的答案.因为一些补丁,更新包都带来一些组策略的变化.我可以告诉你, windows server 2003 service pack 1中提供了约1700组策略设置.这一数字已增至2400组策略,在windows vista和windows server 2008 .既然如此,我根本没有时间谈每一组策略的设置来提供给你们.相反,我将尝试谈论更为重要的组策略设置.

病毒防护

近年来安全威胁很多,其中最多的一直是电子邮件病毒.大多数反病毒产品的设计与微软outlook集合 ,其想法是,该软件能够在电子邮件附件被打开的时候被扫描.即便如此,windows一直缺乏一个统一的机制来确保杀毒软件的安装和正常工作.幸好, vista和2008现在已经包含组策略设定,可以允许你在组策略级别加入你们组织/公司的防毒策略.

虽然我要向各位展示的是具体到windows vista和windows server 2008组策略设置, 然后可以使它运行windows xp service pack 2 .你可以找到相关的防毒组策略相关设置,在组策略:User Configuration\Administrative Templates\Windows Components\Attachment Manager

当用户打开附件通知杀毒软件

这个组策略的设置是当电子邮件附件的打开时来通知你的杀毒软件时,杀毒软件扫描电子邮件附件来查病毒. 虽然这个组策略看起来很简单, 虽然只有两个变量,在你使用前必须了解. 首先,如果你的杀毒软件是可以自动扫描电子邮件附件,在设置这个组策略是多余的.

还有其他就是,如果你设置啦这个组策略,但是你的杀毒软件因为某个原因不能扫描插件,那Windows就会阻止附件被打开.

不要在文件附件中保留区域信息.

在IE一个主要的安全概念就是区域.IE允许管理员把分类域名放到各个区域,其建立在管理员信任多少站点.在windows2008和vista中,区域的状态也可以作用在邮件上.当一份邮件包含附件,windows在ie的区域查找并比较发件人的域.这可以使用域信息来确定附件是否值得信赖.

然而这个特别的组策略设置看起来有点误导.如果你启用设置,区域信息会被忽略.如果你要确保windows利用区域信息来保护电子邮件附件,你必须禁用此策略的制定.

一个关系到安全的方面,你应该知道发件人的区域是作为文件属性存储的,这就意味着必须存储在NTFS格式的分区空间上.如果存储在FAT格式的分区上,区域信息不会保留,而且Windows不会报告失败.

隐藏机制来去除区域信息

正常情况下,相当容易为用户从文件移除带相关属性.他们只要这样做,只是要点击打开按钮,找到该文件的属性表.如果你想阻止用户剥离资料档案,启用这个设置.这样做将隐藏机制,任何一个用户不可能消除区信息从一个文件

文件附件的默认风险级别

这个组策略的设置允许你给邮件附件一个默认设置,高,中或低风险级别.我会在以后谈论关于风险界别.

高风险文件类型的清单

显然,有些类型的文件更有可能更容易携带恶意代码.例如exe文件或pif文件比 pdf文件要恶意多拉.正因为如此,windows可以让你对各种文件

类型设置高,中或低风险

windows提供独立的组策略来设置低,中等和高风险的文件类型. 之所以微软选择这么做,是因为它允许更严格的安全设置,优先考虑 在低级别的安全设置,在发生冲突. 假设举例说,某一文件类型是在高风险和中等风险中. 在这种情况下,高风险的策略将高于中期策略风险, 和文件类型,将被视为高风险的.文件类型被视为高风险的将主宰其他设置.

那么如何区分一个文件类型属于高风险。如果一个用户想打开一个文件,windows窗口看起来不仅在文件类型判断,而且也会在文件的来源是否来自禁止的区域来认定高风险,windows禁止用户打开文件.如果文件来自互联网,在用户打开文件前windows会提示用户预防风险.

低风险文件类型的清单

确定文件类型是否属于低风险类型和高风险有点类似.但是有一点区别.首先不同的是,微软已经默认把某些类型的文件作为高风险的. 如果设定其中的文件类型作为低风险, 那么您会凌驾于windows的内置设置, 档案将被视为低风险. 当然,如果你已经手工增加了一个文件型向高风险名单,然后把它添加到低风险名单 该文件将被视为高风险,因为高风险名单优于低风险清单. 如果你是好奇,允许用户开低风险档案不管属于哪个区域.

中度风险文件类型的清单

确定文件类型是否属于中度风险类型和高 低风险有点类似.唯一区别如果文件来自被禁止的区域或是internet,windows只是在用户打开文件前显示一个警告信息.

在这一系列文章的第一部分,我解释过windows vista和windows server 2008比windows server 2003和windows xp多提供了数百个组策略设置.在这篇文章,我想继续讨论谈起组策略设置是用来控制用户账户和硬件设备.

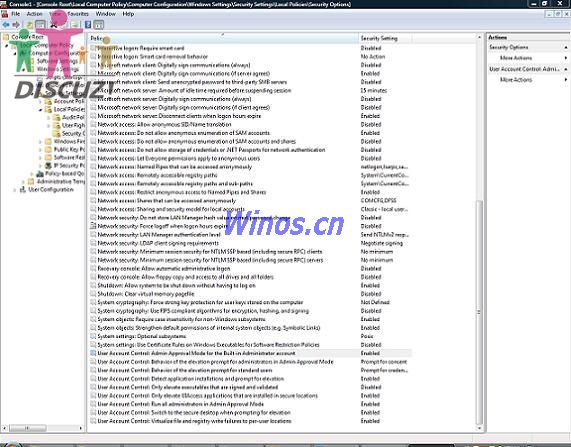

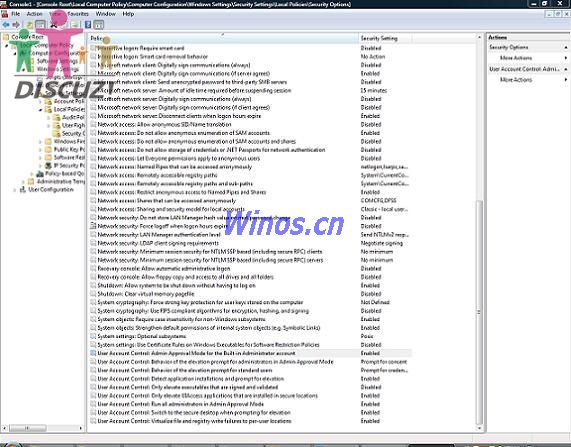

我将要讨论的组策略设置,都是位于计算机配置/Window设置/安全设置/本地策略/安全选项.正如你看到的图1,安全选项,有太多的组策略设置我来讨论.因此,我将只讨论到最有用的或最有趣的策略的设置.

管理员帐户状态

在以往windows操作系统中的一个主要的安全弱点,工作站一直存在着一个本地管理员帐户上.而windows vista确实也存在本地管理员帐户,帐户:管理员帐户状态设置,可用于禁用管理员用户.默认情况下,管理员帐户被激活,但禁用它也十分简单.在你禁用它之前,关于禁用的后果你要有所了解.如果你禁用管理员帐号,你将不能再次启用他除非本地管理员帐户的密码符合最小密码长度和复杂性要求.除非你再有一个管理员账户来重新设置它的密码.

如果你发现自己被一台机器锁定,并没有其他管理员帐户可以重置密码,那也没关系.安全模式下本地管理员帐户是总是启用的.因此,你可以启动机器到安全模式,用本地管理员登陆,然后重新设置密码.这时你应该可以重新启用本地管理员账户.

限制使用空密码

一般来说,在你们的任何组织都不能有一个空密码.限制空密码只能控制台登陆的策略设置来防止空密码带来的危险.这是这个策略的默认设置.它让没有密码的用户只能本地登陆,而不能通过远程桌面等来登陆.

重命名Adminsitrator

十多年来,微软公司一直在告诉我们重命名Adminsitrator是出于安全原因.问题是这样,每一个工作站都有自己的管理员帐户,必须手工改名.vista和2008服务器,提供了一个组策略设置,可以用来自动重命名dminsitrator帐户.组策略:重命名Adminsitrator利用这一政策的制定,所有你需要做的就是进入了一个新的名称为管理员帐户,以及改变将会通过组策略应用到所有的机器.

审计备份和恢复

其中比较有趣的组策略设置是审计:审计使用数据备份和恢复的权限设置.如果你选择使它(策略的设定默认) ,然后对备份和恢复操作进行审核.

之所以我说这是一个比较有趣的策略设置,是因为它既有其优点和缺点.这项策略是好的,因为它允许您核实负责人备份系统真的是根据公司策略来执行备份.

它还允许你查看到到任何恢复操作.缺点是,这个策略的制定使得每次备份都会产生大量日志是,为这意味着你的备份数据可能充斥大量的审计备份和还原的审计日志. 当然,写这样一个日志条目使用少量的磁盘和cpu资源.如果你是写入成千上万的日志,那样会可能严重影响性能.

可移动设备

许多公司根本不允许使用可移动设备.比如外接光驱.这样可以让用户携带未经许可的数据带出公司或复制敏感数据和删除数据,从公司来说.对可移动设备往往望而却步.基于此微软添加关于可移动设备的组策略:允许格式化和弹出可移动设备策略.正如其名称所示,这项政策的制定,可用于防止用户从格式化或弹出可移动设备.

打印机驱动

windows的设计方式,如果用户要打印到网络打印机,他们通常并不需要一个打印机驱动程序,也不需要下载驱动程序,在网络上.当用户使用UNC连接到打印机,是共享的一个打印机,打印机主机检查用户的工作站上,看它是否有一个合适的驱动程序.如果驱动不存在,则该打印机的主机发送一份打印机驱动机器到客户机上去.

在大多数情况下,这恐怕是一个可取的行为,因为它允许用户每次需要打印到不同的打印机,无需找技术人员,就能自己搞好.在较高的安全环境,虽然,它可能被视为高风险,让用户打印到尚未指定给他们的打印机.防止用户打印到未授权给他们打印的打印机的方法之一是防止用户安装打印驱动.

你可以通过阻止用户安装打印机驱动程序的策略制定来阻止用户安装打印机驱动.工作站默认设置是允许安装的,服务器是禁止安装的.

如果你有准备在公司推行这个策略,有几件事你必须记住.第一,这项政策的制定并不阻止用户添加本地打印机,它只有阻止用户安装网络打印机的驱动.另一件事要切记的是,这一政策不会阻止用户打印到用户本机已经有驱动的一台网络打印机.最后,此设置并没有对管理员不起作用.

安全是ms现在的首要关注,所以当开发windows server 2008和vista的时候,一些新的组策略设置涉及很多方面的安全特性这不值得惊讶。首先我从这篇文章开始。这篇文章谈论一个新的关于安全方面的组策略设置User Account Protection-UAC。

如果不是对UAC了解,其实UAC就是一个用来减少用户过多特权来保护windows的安全特性。在windows xp中,用户经常需要本地管理员来完成他们的任务。

在开发vista的时候,微软花啦很长时间关注标准用户实际需要的权限而不必要赋予本地管理员权限。举例来说,在vista中一个普通用户可以执行安装打印机,输入WEP密码,配置VPN连接,安装应用更新等操作无需本地管理员权限。

User Account Protection不只是给予用户额外权限,也是用来给本地管理员保护他们自己。即使有人实用本地管理员登陆,windows也会认为他是普通用户。如果用户想某些需要本地管理员权限的操作,windows会提示用户是否临时提升他的权限来执行这项操作。

管理员也可以作为普通用户登陆。如果一个普通用户想执行需要管理员权限的奥做,不需要实用RunAs命令,vista会自动提示用户输入一个可以执行这项操作的凭证。

刚才我们讲啦一下UAC的背景,现在我来看看关于UAC的组策略设置。和大部分我在这个系列讨论的组策略设置一样,只能在2008和vista上作用。因此2008面市而且基于2008的域控在你们的网络环境,否则这些组策略只能作为本地组策略来执行。

关于UAC的组策略在Computer Configuration | Windows Settings | Security Settings | Local Policies | Security Options中设置:

首先设置关于UAC的组策略就是UAC:管理员批准模式和内置管理员设置。这个设置默认是开启的,管理员被认为是一个普通用户。任何需要管理员权限的操作windows都会提示用户是否执行。如果这个设置被关闭,vista就和XP一样,管理员可以完成所有的操作无需提示。

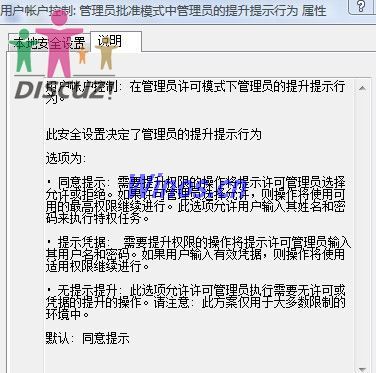

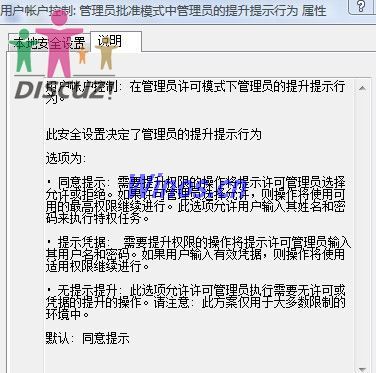

下一项设置是UAC:管理员批准模式中管理员的提升提示行为。因为你已经知道,vista是这样设置的,没有管理的统一是无法执行管理的操作。这个选项允许你控制管理员的提升提示行为。具体的说明请看下图,无提示提升不建议使用。

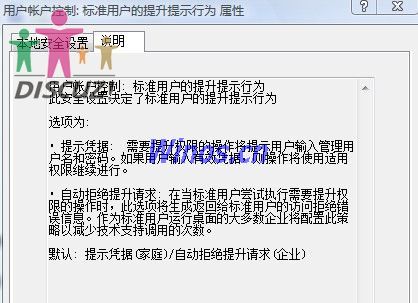

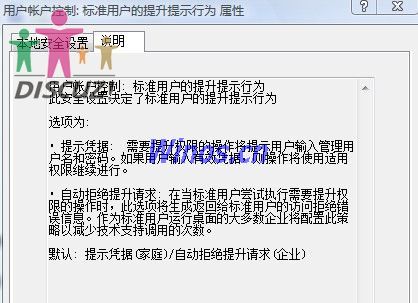

就像wvista可以限制管理员没有允许不能做一项操作,可以限制一个普通用的能力,你可以控制当普通用户操作一项需要提升权限的操作是否允许提升UAC:标准用户的提升提示行为。具体说明看下图

虽然vista涉及执行相关操作需要提升权限,但是有些操作能被设置不需要提升权限,一个例子就是安装软件。这个设置是:检测应用程序行为并提示提升。

软件安装不提示提升似乎有点莫顿,但有一些情况使用比较适当。在一个管理环境,有些软件通过组策略,Sms等等用来分发。在这种环境,就不需要在买个桌面提示提升行为。因此你可以禁止这个。

在前面的文章中,我讲啦关于UAC的组策略如何工作的。虽然vista和2008比xp和2003提供啦数以百计的新组策略,但是UAC是其中最重要的组策略。因为UAC可以帮助用户抵制恶意软件的威胁。我们接着讲组策略中关于UAC其他的设定。

UAC:只提升签名并验证的可执行文件

如果你真的要想想,把UAC放在首位的原因是为啦防止未授权的代码在网络工作站运行。但是如何界定代码是否授权又是个问题。

一般时候来界定代码是否安全就是看代码是否有数字签名。大部分的软件不是所有的都有数字签名来证明代码是由发行者发行的,不是由别人修改过的。数字签名也证明了代码并没有被改变,因为这是签名。

只因为一部分代码签名并不一定意味着该守则是值得信赖。对我们来说是否信任该数字签名仍然是个问题。当你决定信任该数字签名该数字签名的发布者将添加到windows信任当中。

这就是UAC:只提升签名并验证的可执行文件。当你启用它后,这个组策略的设置进行pki签名关注任何需要提升权限的交互的应用程序。如果他的数字签名已经被允许,则提升权限得到允许。反之则拒绝。

还有一点需要注意的是:在ms文档中说明这个策略只对交互的应用程序起作用,对服务和脚本不会起作用如果文档正确的话。

http://www.windowsnetworking.com/articles_tutorials/Group-Policy-Extensions-Windows-Vista-Windows-Server-2008-Part1.html

自从windows 2000 server,主要是靠组策略机制来管理的安全windows网络.几年来,我倒觉得有组策略需要扩展,因为有很多方面根本无法用组策略来控制.所幸的是,微软也承认组策略的相关缺陷,并已在Windows2008彻底修改组策略.在这一系列文章,我将讨论一些新的组策略.如果你曾经使用过组策略,在过去,你知道有很多组策略设置集成在操作系统仲.很难对组策略进行扩展。对于组策略的数字我很难给你一个确切的答案.因为一些补丁,更新包都带来一些组策略的变化.我可以告诉你, windows server 2003 service pack 1中提供了约1700组策略设置.这一数字已增至2400组策略,在windows vista和windows server 2008 .既然如此,我根本没有时间谈每一组策略的设置来提供给你们.相反,我将尝试谈论更为重要的组策略设置.

病毒防护

近年来安全威胁很多,其中最多的一直是电子邮件病毒.大多数反病毒产品的设计与微软outlook集合 ,其想法是,该软件能够在电子邮件附件被打开的时候被扫描.即便如此,windows一直缺乏一个统一的机制来确保杀毒软件的安装和正常工作.幸好, vista和2008现在已经包含组策略设定,可以允许你在组策略级别加入你们组织/公司的防毒策略.

虽然我要向各位展示的是具体到windows vista和windows server 2008组策略设置, 然后可以使它运行windows xp service pack 2 .你可以找到相关的防毒组策略相关设置,在组策略:User Configuration\Administrative Templates\Windows Components\Attachment Manager

当用户打开附件通知杀毒软件

这个组策略的设置是当电子邮件附件的打开时来通知你的杀毒软件时,杀毒软件扫描电子邮件附件来查病毒. 虽然这个组策略看起来很简单, 虽然只有两个变量,在你使用前必须了解. 首先,如果你的杀毒软件是可以自动扫描电子邮件附件,在设置这个组策略是多余的.

还有其他就是,如果你设置啦这个组策略,但是你的杀毒软件因为某个原因不能扫描插件,那Windows就会阻止附件被打开.

不要在文件附件中保留区域信息.

在IE一个主要的安全概念就是区域.IE允许管理员把分类域名放到各个区域,其建立在管理员信任多少站点.在windows2008和vista中,区域的状态也可以作用在邮件上.当一份邮件包含附件,windows在ie的区域查找并比较发件人的域.这可以使用域信息来确定附件是否值得信赖.

然而这个特别的组策略设置看起来有点误导.如果你启用设置,区域信息会被忽略.如果你要确保windows利用区域信息来保护电子邮件附件,你必须禁用此策略的制定.

一个关系到安全的方面,你应该知道发件人的区域是作为文件属性存储的,这就意味着必须存储在NTFS格式的分区空间上.如果存储在FAT格式的分区上,区域信息不会保留,而且Windows不会报告失败.

隐藏机制来去除区域信息

正常情况下,相当容易为用户从文件移除带相关属性.他们只要这样做,只是要点击打开按钮,找到该文件的属性表.如果你想阻止用户剥离资料档案,启用这个设置.这样做将隐藏机制,任何一个用户不可能消除区信息从一个文件

文件附件的默认风险级别

这个组策略的设置允许你给邮件附件一个默认设置,高,中或低风险级别.我会在以后谈论关于风险界别.

高风险文件类型的清单

显然,有些类型的文件更有可能更容易携带恶意代码.例如exe文件或pif文件比 pdf文件要恶意多拉.正因为如此,windows可以让你对各种文件

类型设置高,中或低风险

windows提供独立的组策略来设置低,中等和高风险的文件类型. 之所以微软选择这么做,是因为它允许更严格的安全设置,优先考虑 在低级别的安全设置,在发生冲突. 假设举例说,某一文件类型是在高风险和中等风险中. 在这种情况下,高风险的策略将高于中期策略风险, 和文件类型,将被视为高风险的.文件类型被视为高风险的将主宰其他设置.

那么如何区分一个文件类型属于高风险。如果一个用户想打开一个文件,windows窗口看起来不仅在文件类型判断,而且也会在文件的来源是否来自禁止的区域来认定高风险,windows禁止用户打开文件.如果文件来自互联网,在用户打开文件前windows会提示用户预防风险.

低风险文件类型的清单

确定文件类型是否属于低风险类型和高风险有点类似.但是有一点区别.首先不同的是,微软已经默认把某些类型的文件作为高风险的. 如果设定其中的文件类型作为低风险, 那么您会凌驾于windows的内置设置, 档案将被视为低风险. 当然,如果你已经手工增加了一个文件型向高风险名单,然后把它添加到低风险名单 该文件将被视为高风险,因为高风险名单优于低风险清单. 如果你是好奇,允许用户开低风险档案不管属于哪个区域.

中度风险文件类型的清单

确定文件类型是否属于中度风险类型和高 低风险有点类似.唯一区别如果文件来自被禁止的区域或是internet,windows只是在用户打开文件前显示一个警告信息.

在这一系列文章的第一部分,我解释过windows vista和windows server 2008比windows server 2003和windows xp多提供了数百个组策略设置.在这篇文章,我想继续讨论谈起组策略设置是用来控制用户账户和硬件设备.

我将要讨论的组策略设置,都是位于计算机配置/Window设置/安全设置/本地策略/安全选项.正如你看到的图1,安全选项,有太多的组策略设置我来讨论.因此,我将只讨论到最有用的或最有趣的策略的设置.

管理员帐户状态

在以往windows操作系统中的一个主要的安全弱点,工作站一直存在着一个本地管理员帐户上.而windows vista确实也存在本地管理员帐户,帐户:管理员帐户状态设置,可用于禁用管理员用户.默认情况下,管理员帐户被激活,但禁用它也十分简单.在你禁用它之前,关于禁用的后果你要有所了解.如果你禁用管理员帐号,你将不能再次启用他除非本地管理员帐户的密码符合最小密码长度和复杂性要求.除非你再有一个管理员账户来重新设置它的密码.

如果你发现自己被一台机器锁定,并没有其他管理员帐户可以重置密码,那也没关系.安全模式下本地管理员帐户是总是启用的.因此,你可以启动机器到安全模式,用本地管理员登陆,然后重新设置密码.这时你应该可以重新启用本地管理员账户.

限制使用空密码

一般来说,在你们的任何组织都不能有一个空密码.限制空密码只能控制台登陆的策略设置来防止空密码带来的危险.这是这个策略的默认设置.它让没有密码的用户只能本地登陆,而不能通过远程桌面等来登陆.

重命名Adminsitrator

十多年来,微软公司一直在告诉我们重命名Adminsitrator是出于安全原因.问题是这样,每一个工作站都有自己的管理员帐户,必须手工改名.vista和2008服务器,提供了一个组策略设置,可以用来自动重命名dminsitrator帐户.组策略:重命名Adminsitrator利用这一政策的制定,所有你需要做的就是进入了一个新的名称为管理员帐户,以及改变将会通过组策略应用到所有的机器.

审计备份和恢复

其中比较有趣的组策略设置是审计:审计使用数据备份和恢复的权限设置.如果你选择使它(策略的设定默认) ,然后对备份和恢复操作进行审核.

之所以我说这是一个比较有趣的策略设置,是因为它既有其优点和缺点.这项策略是好的,因为它允许您核实负责人备份系统真的是根据公司策略来执行备份.

它还允许你查看到到任何恢复操作.缺点是,这个策略的制定使得每次备份都会产生大量日志是,为这意味着你的备份数据可能充斥大量的审计备份和还原的审计日志. 当然,写这样一个日志条目使用少量的磁盘和cpu资源.如果你是写入成千上万的日志,那样会可能严重影响性能.

可移动设备

许多公司根本不允许使用可移动设备.比如外接光驱.这样可以让用户携带未经许可的数据带出公司或复制敏感数据和删除数据,从公司来说.对可移动设备往往望而却步.基于此微软添加关于可移动设备的组策略:允许格式化和弹出可移动设备策略.正如其名称所示,这项政策的制定,可用于防止用户从格式化或弹出可移动设备.

打印机驱动

windows的设计方式,如果用户要打印到网络打印机,他们通常并不需要一个打印机驱动程序,也不需要下载驱动程序,在网络上.当用户使用UNC连接到打印机,是共享的一个打印机,打印机主机检查用户的工作站上,看它是否有一个合适的驱动程序.如果驱动不存在,则该打印机的主机发送一份打印机驱动机器到客户机上去.

在大多数情况下,这恐怕是一个可取的行为,因为它允许用户每次需要打印到不同的打印机,无需找技术人员,就能自己搞好.在较高的安全环境,虽然,它可能被视为高风险,让用户打印到尚未指定给他们的打印机.防止用户打印到未授权给他们打印的打印机的方法之一是防止用户安装打印驱动.

你可以通过阻止用户安装打印机驱动程序的策略制定来阻止用户安装打印机驱动.工作站默认设置是允许安装的,服务器是禁止安装的.

如果你有准备在公司推行这个策略,有几件事你必须记住.第一,这项政策的制定并不阻止用户添加本地打印机,它只有阻止用户安装网络打印机的驱动.另一件事要切记的是,这一政策不会阻止用户打印到用户本机已经有驱动的一台网络打印机.最后,此设置并没有对管理员不起作用.

安全是ms现在的首要关注,所以当开发windows server 2008和vista的时候,一些新的组策略设置涉及很多方面的安全特性这不值得惊讶。首先我从这篇文章开始。这篇文章谈论一个新的关于安全方面的组策略设置User Account Protection-UAC。

如果不是对UAC了解,其实UAC就是一个用来减少用户过多特权来保护windows的安全特性。在windows xp中,用户经常需要本地管理员来完成他们的任务。

在开发vista的时候,微软花啦很长时间关注标准用户实际需要的权限而不必要赋予本地管理员权限。举例来说,在vista中一个普通用户可以执行安装打印机,输入WEP密码,配置VPN连接,安装应用更新等操作无需本地管理员权限。

User Account Protection不只是给予用户额外权限,也是用来给本地管理员保护他们自己。即使有人实用本地管理员登陆,windows也会认为他是普通用户。如果用户想某些需要本地管理员权限的操作,windows会提示用户是否临时提升他的权限来执行这项操作。

管理员也可以作为普通用户登陆。如果一个普通用户想执行需要管理员权限的奥做,不需要实用RunAs命令,vista会自动提示用户输入一个可以执行这项操作的凭证。

刚才我们讲啦一下UAC的背景,现在我来看看关于UAC的组策略设置。和大部分我在这个系列讨论的组策略设置一样,只能在2008和vista上作用。因此2008面市而且基于2008的域控在你们的网络环境,否则这些组策略只能作为本地组策略来执行。

关于UAC的组策略在Computer Configuration | Windows Settings | Security Settings | Local Policies | Security Options中设置:

首先设置关于UAC的组策略就是UAC:管理员批准模式和内置管理员设置。这个设置默认是开启的,管理员被认为是一个普通用户。任何需要管理员权限的操作windows都会提示用户是否执行。如果这个设置被关闭,vista就和XP一样,管理员可以完成所有的操作无需提示。

下一项设置是UAC:管理员批准模式中管理员的提升提示行为。因为你已经知道,vista是这样设置的,没有管理的统一是无法执行管理的操作。这个选项允许你控制管理员的提升提示行为。具体的说明请看下图,无提示提升不建议使用。

就像wvista可以限制管理员没有允许不能做一项操作,可以限制一个普通用的能力,你可以控制当普通用户操作一项需要提升权限的操作是否允许提升UAC:标准用户的提升提示行为。具体说明看下图

虽然vista涉及执行相关操作需要提升权限,但是有些操作能被设置不需要提升权限,一个例子就是安装软件。这个设置是:检测应用程序行为并提示提升。

软件安装不提示提升似乎有点莫顿,但有一些情况使用比较适当。在一个管理环境,有些软件通过组策略,Sms等等用来分发。在这种环境,就不需要在买个桌面提示提升行为。因此你可以禁止这个。

在前面的文章中,我讲啦关于UAC的组策略如何工作的。虽然vista和2008比xp和2003提供啦数以百计的新组策略,但是UAC是其中最重要的组策略。因为UAC可以帮助用户抵制恶意软件的威胁。我们接着讲组策略中关于UAC其他的设定。

UAC:只提升签名并验证的可执行文件

如果你真的要想想,把UAC放在首位的原因是为啦防止未授权的代码在网络工作站运行。但是如何界定代码是否授权又是个问题。

一般时候来界定代码是否安全就是看代码是否有数字签名。大部分的软件不是所有的都有数字签名来证明代码是由发行者发行的,不是由别人修改过的。数字签名也证明了代码并没有被改变,因为这是签名。

只因为一部分代码签名并不一定意味着该守则是值得信赖。对我们来说是否信任该数字签名仍然是个问题。当你决定信任该数字签名该数字签名的发布者将添加到windows信任当中。

这就是UAC:只提升签名并验证的可执行文件。当你启用它后,这个组策略的设置进行pki签名关注任何需要提升权限的交互的应用程序。如果他的数字签名已经被允许,则提升权限得到允许。反之则拒绝。

还有一点需要注意的是:在ms文档中说明这个策略只对交互的应用程序起作用,对服务和脚本不会起作用如果文档正确的话。

| 自由广告区 |

| 分类导航 |

| 邮件新闻资讯: IT业界 | 邮件服务器 | 邮件趣闻 | 移动电邮 电子邮箱 | 反垃圾邮件|邮件客户端|网络安全 行业数据 | 邮件人物 | 网站公告 | 行业法规 网络技术: 邮件原理 | 网络协议 | 网络管理 | 传输介质 线路接入 | 路由接口 | 邮件存储 | 华为3Com CISCO技术 | 网络与服务器硬件 操作系统: Windows 9X | Linux&Uinx | Windows NT Windows Vista | FreeBSD | 其它操作系统 邮件服务器: 程序与开发 | Exchange | Qmail | Postfix Sendmail | MDaemon | Domino | Foxmail KerioMail | JavaMail | Winwebmail |James Merak&VisNetic | CMailServer | WinMail 金笛邮件系统 | 其它 | 反垃圾邮件: 综述| 客户端反垃圾邮件|服务器端反垃圾邮件 邮件客户端软件: Outlook | Foxmail | DreamMail| KooMail The bat | 雷鸟 | Eudora |Becky! |Pegasus IncrediMail |其它 电子邮箱: 个人邮箱 | 企业邮箱 |Gmail 移动电子邮件:服务器 | 客户端 | 技术前沿 邮件网络安全: 软件漏洞 | 安全知识 | 病毒公告 |防火墙 攻防技术 | 病毒查杀| ISA | 数字签名 邮件营销: Email营销 | 网络营销 | 营销技巧 |营销案例 邮件人才:招聘 | 职场 | 培训 | 指南 | 职场 解决方案: 邮件系统|反垃圾邮件 |安全 |移动电邮 |招标 产品评测: 邮件系统 |反垃圾邮件 |邮箱 |安全 |客户端 |